第41回「ネットワークパケットを読む会(仮)」

「ネットワークパケットを読む会(仮)」のセミナーレポートです

参加した中で、ARPスプーフィングというパケットキャプチャ方法が印象に残ったので、実際にWiresharkとNightawkを使って、ARPスプーフィングをしてみました

検証

今回の勉強会で、パケットキャプチャ方法の紹介が何個かあったんですが、その中の一つにARPスプーフィングというパケットキャプチャ方法がありました。

ARPスプーフィングってなに?おいしいの?って方はググry

具体的な方法などの解説はなかったんですが、技術的にそう難しそうに聞こえなかったので、家で検証してみました!

(画像が見辛いですゴメンネ・゚・(PД`q。)・゚・)

検証内容

PC-Aの通信内容(http)をPC-Aに気づかれないように、PC-Bでパケットキャプチャする

使用ツール

Nightawk

Virtual Box(2つある物理PCの一つがLinuxなので、ツールのインストールとかが面倒だったのじゃ)

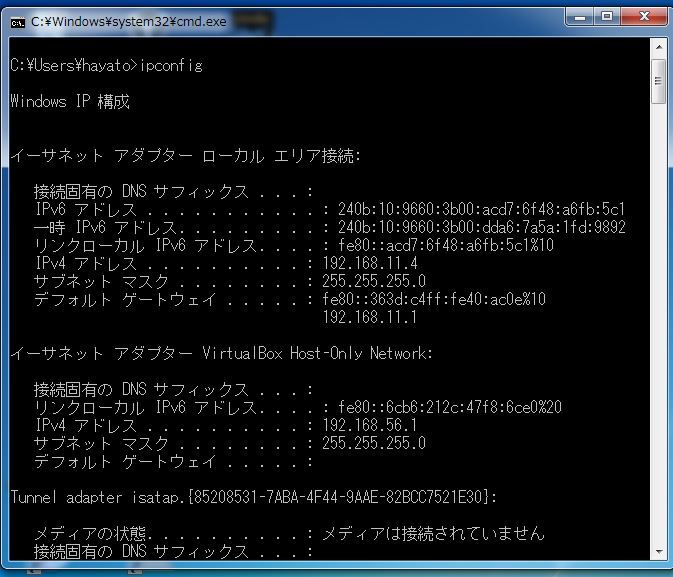

ネットワーク情報

PC-A

IPアドレス:192.168.11.4 デフォルトゲートウェイ:192.168.11.1

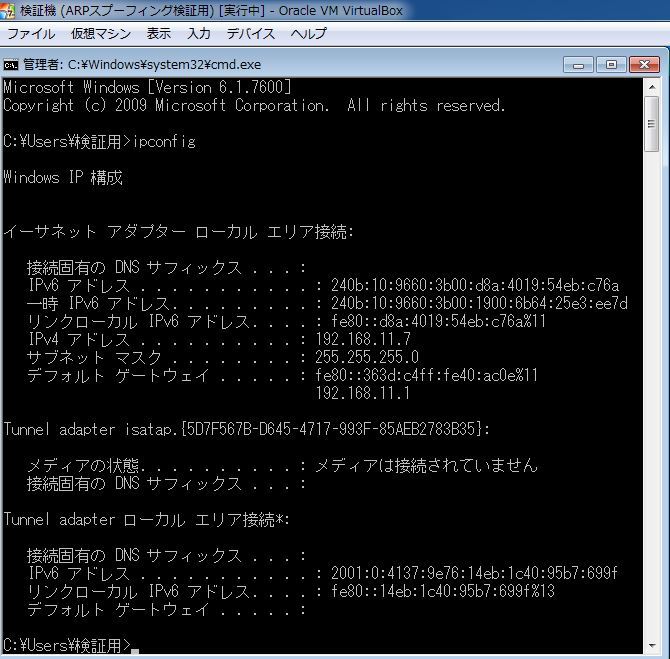

PC-B(仮想マシン)

IPアドレス:192.168.11.7

ネットワーク図

検証手順

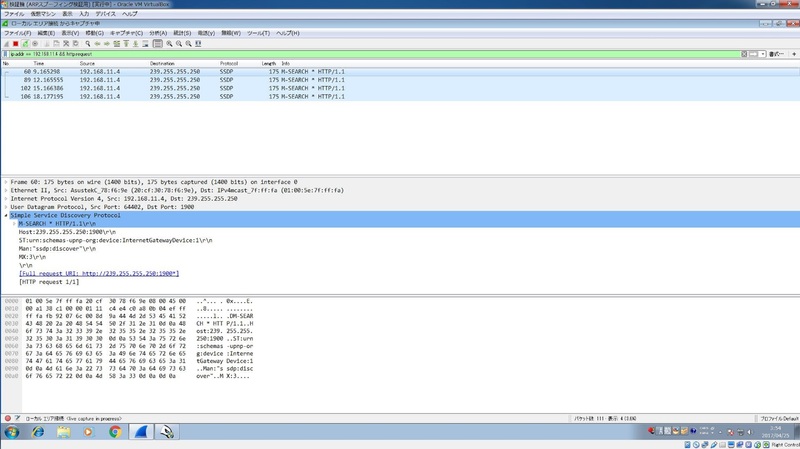

まずはARPスプーフィング無しでパケットキャプチャを行います

①PC-BでWiresharkを使いパケットキャプチャ開始

②PC-Aでyahooに接続

PC-Aが送信元で宛先が239.255.255.250のパケットをキャプチャしていますが(このパケットが何か気になる人はググry)、それ以外はなにも表示されません。

※ここでは分かりやすくする為に、PC-AのIPアドレスとhttpリクエストでソートを掛けています。

次にNightawkを使い、ARPスプーフィングを行います

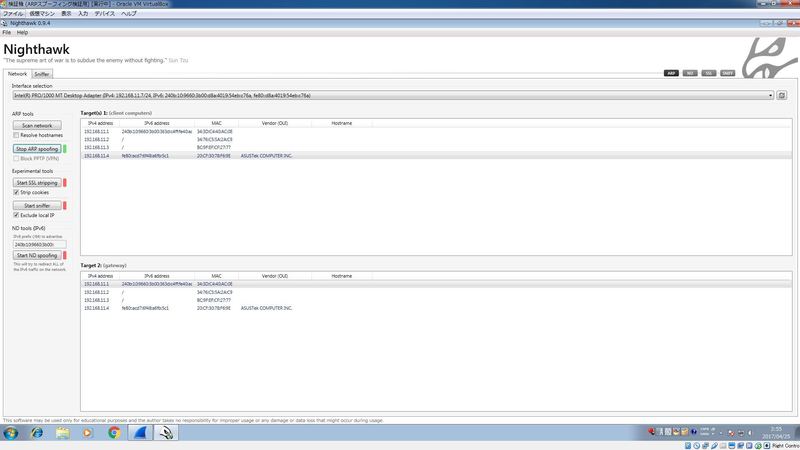

①Target(s) 1に盗聴相手であるPC-AのIPアドレスを選択

②Target 2に偽造先であるルータのIPアドレスを選択

③Start ARP spoofingクリックでARPスプーフィング開始

簡単ですね

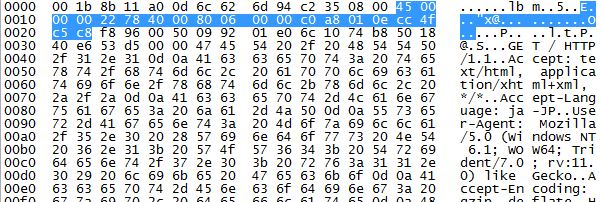

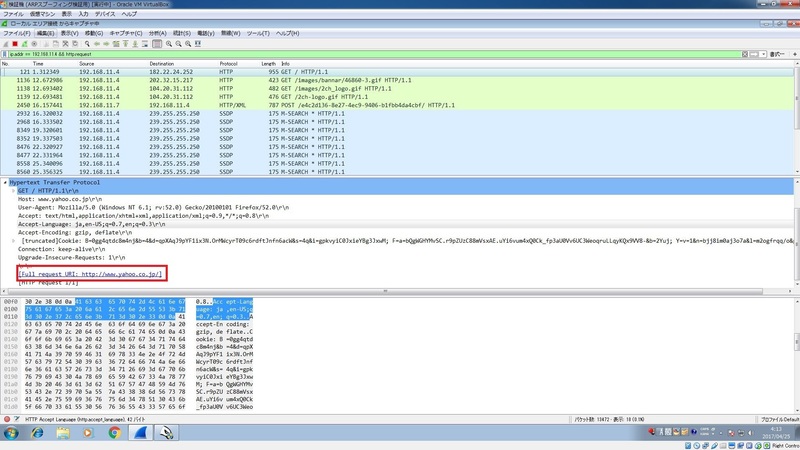

再び、パケットキャプチャを行います

①PC-BでWiresharkを使いパケットキャプチャ開始

②PC-Aでyahooに接続、ついでに2chにも接続

PC-Aがyahooと2chに接続していることが分かるパケットがキャブチャできましたね。

検証結果

今回のARPスプーフィングは盗聴相手が同一ネットワークであり、盗聴相手のIPアドレスと偽装先のIPさえ分かっていれば、小学生でも盗聴できてしまう位簡単でした。

簡単だからといって悪用したらだめですよ!

気になる隣のあのk( ‘ ^‘c彡☆))Д´) パーン

もちろん企業に使われているようなスイッチとかにはARP防御機能がありますけどね

CiscoであればDynamic ARP Inspectionとかとか

悪い子の皆さん残念だったね!

ですが裏を返せば、家庭用の安物ルータには搭載されていない物が多いでしょうし、家庭でARPスプーフィングの対策している人なんてまずいないでしょう。

私達はプロとして、こういった攻撃方法があることを知り、注意を払っていきたいですね。